Este se convierte así como mi primera entrada “técnica” con Parrot Security OS y la verdad que me alegra que venga de la mano de esta entretenida herramienta que se utiliza para el tratamiento de los metadatos que contiene un fichero. Estoy hablando de ExifTool de Phil Harvey.

Efectivamente señores, hay más vida después de Foca. ExifTool viene siendo la alternativa (y que buena alternativa), a la herramienta del señor del gorro. Esta herramienta es netamente por consola, aunque hace un momento me acabo de enterar que ya hay una GUI (Interfaz gráfica de usuario) escrita en python, me pareció leer, que se adapta bastante bien a ExifTool para quienes todavía les asusta levantar una terminal. Bueno, me dejo pendiente el indagar un poco más en esa GUI y escribir otra entrada.

Bien, en esta entrada concretamente voy a hablar de como implementar ExifTool en nuestro sistema Parrot Security OS y como hacer una utilización básica de la herramienta.

Lo primero será dirigirnos a la página oficial del proyecto (https://exiftool.org/) y desde ahí podemos descargarnos la versión más actual, que a día de hoy viene siendo la versión 10.56 y como pueden ver en la imagen, data del pasado martes.

Una vez descargada, toca descomprimirlo. Para ello voy a ejecutar lo siguiente:

gzip -dc Image-ExifTool-10.56.tar.gz | tar -xf -

El resultado que obtendremos al ejecutar lo anterior, será:

Hasta aquí ya estaría la herramienta ExifTool lista para se utilizada, ahora lo único que si lo dejamos así, siempre que queramos utilizarla nos tocará apuntar a su ruta concreta. Más adelante voy a comentar como cambiar esto y poder llamar a la herramienta desde cualquier punto donde nos encontremos dentro de nuestro sistema.

Para mostrar el tratamiento básico de la herramienta, me descargo una imagen de Internet, en este caso fui a por una fotografía subida a un portal cualquiera. Ejecuto ExifTool junto a la ruta de la imagen y obtengo los metadatos de dicha imagen.

Observo 2 datos que pueden resultar interesantes, “Make” y “Camera Model Name”, que como valores muestran “SAMSUNG” y “GT-I9500” respectivamente. Ya lo siguiente será “googlear” un poco.

Y bueno, información sobre este dispositivo concreto, hay bastante. Ya tenemos entonces a partir de una imagen, indicios desde que dispositivo se ha podido tomar la fotografía.

Para el segundo ejemplo en la utilización de esta herramienta, voy a tomar esta misma imagen como base y lo que voy a hacer es limpiar los metadatos. Lo haré a través de la ejecución de la siguiente orden:

./exiftool -all= ./imagen.jpg

Por defecto ExifTool me mantendrá los metadatos originales en un fichero distinto. A este le aumentará la cadena “_original” al final del nombre.

Volvemos a mirar los metadatos del fichero en cuestión y el resultado vemos que ya es bien distinto.

Bien, esto son solo un par de ejemplos de la utilización que le podemos dar a la herramienta ExifTool.

Ahora retomando lo pendiente, voy a ejecutar una secuencia de comando que me servirá para tener implementando por completo la herramienta en nuestro sistema Parrot Security OS y de esta manera poder invocar a ExifTool desde donde queramos.

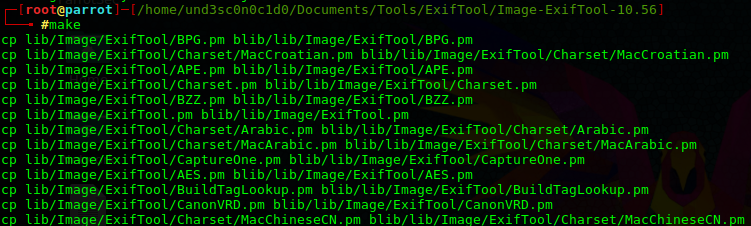

Pulsamos de manera secuencial y en este orden:

perl Makefile.PL make make test make install

De manera adicional, dejo una muestra de las capturas obtenidas por la ejecución de cada orden.

Finalmente ya lo tenemos, podemos comprobar que todo ha ido correctamente y que ya tenemos nuestro ExifTool implementado en nuestro ParrotSec.

ExifTool es una buena herramienta, y que en toda fase inicial de un pentest la vamos a necesitar. He leído que redes sociales como Flickr ya las utiliza para limpiar los metadatos de los ficheros que sus usuarios suben y de esta manera “conservar algo más su privacidad”.

Bien, conmigo será hasta la próxima entrada, a los que no conozcáis aún ExifTool, darle chancla al asunto.